Pengertian Kali Linux Adalah: Fitur, Contoh, dan Cara Kerjanya

Pernahkah Anda membayangkan menjadi seorang digital ninja yang mampu mengidentifikasi celah keamanan sebelum para peretas melakukannya? Kunci untuk masuk ke dalam dunia yang penuh tantangan ini seringkali terletak pada pemahaman mendalam tentang sebuah sistem operasi khusus. Dalam konteks inilah, Kali Linux adalah jawabannya. Bagi banyak profesional, Kali Linux adalah distro Linux yang menjadi senjata pamungkas, toolkit serba ada, dan laboratorium portabel untuk segala hal terkait keamanan digital, penetration testing, dan forensik.

Platform ini bukanlah mainan untuk dicoba-coba oleh pemula yang penasaran, melainkan sebuah instrumentasi canggih yang memerlukan pemahaman etika dan teknis yang kuat. Artikel ini akan membedah secara tuntas segala hal tentang Kali Linux. Kita akan mengulik mulai dari pengertian fundamental, sejarah singkat, fitur-fitur andalannya, cara kerjanya yang efektif, hingga contoh nyata penerapannya di dunia nyata. Mari kita selami lebih dalam.

Apa Itu Kali Linux?

Secara sederhana, Kali Linux adalah sistem operasi berbasis Debian yang bersifat open-source dan sepenuhnya gratis. Namun, menyebutnya hanya sebagai "sistem operasi" adalah simplifikasi yang sangat besar. Ia lebih tepat disebut sebagai sebuah platform toolkit keamanan siber yang terintegrasi. Pengembangan dan pemeliharaannya dilakukan oleh Offensive Security, sebuah perusahaan pelatihan dan sertifikasi keamanan siber yang sangat reputabel dan dikenal dengan sertifikasi OSCP (Offensive Security Certified Professional) yang legendaris.

Basis Debian yang digunakannya menjamin stabilitas, keandalan, dan kompatibilitas yang luas dengan ribuan paket software. Namun, yang membedakannya dari distro Debian biasa adalah seleksi ketat terhadap tool-tool yang di-bundle di dalamnya. Setiap tool yang terinstal oleh default telah melalui proses kurasi untuk memastikan bahwa ia memiliki nilai guna yang nyata dalam proses auditing keamanan.

Kali Linux adalah jawaban dari evolusi tool keamanan yang sebelumnya terpisah-pisah. Ia merupakan penerus dari BackTrack Linux, yang selama bertahun-tahun menjadi distro pilihan para penetration tester. Pada Maret 2013, BackTrack direbasis, dikembangkan ulang, dan diluncurkan dengan nama "Kali" yang terinspirasi dari dewi penghancur dalam agama Hindu, melambangkan kekuatan dan fokusnya yang ofensif.

Siapa Saja Pengguna Kali Linux?

Sistem operasi ini sangat cocok dan dirancang khusus untuk:

- Penetration Tester (Ethical Hacker): Profesional yang dipekerjakan untuk secara legal dan sah menguji ketahanan sistem, jaringan, dan aplikasi dengan menemukan serta mengeksploitasi kerentanan.

- Analis Forensik Digital: Ahli yang menyelidiki insiden keamanan siber, memulihkan data yang hilang atau terhapus, dan mengumpulkan bukti digital untuk keperluan hukum.

- Auditor Keamanan Jaringan: Tim IT internal yang bertugas melakukan audit keamanan rutin untuk memastikan kebijakan keamanan perusahaan diterapkan dengan benar.

- Mahasiswa dan Peneliti Cybersecurity: Akademisi dan pelajar yang membutuhkan lingkungan yang lengkap untuk mempelajari teknik-teknik keamanan, vulnerability research, dan eksperimen.

- Enthusiast Teknologi Berpengalaman: Individu dengan latar belakang IT yang kuat yang ingin mendalami dunia keamanan siber secara mandiri.

Baca Juga: 5 Alasan Mengapa Linux adalah Sistem Operasi yang Cocok untuk Programmer

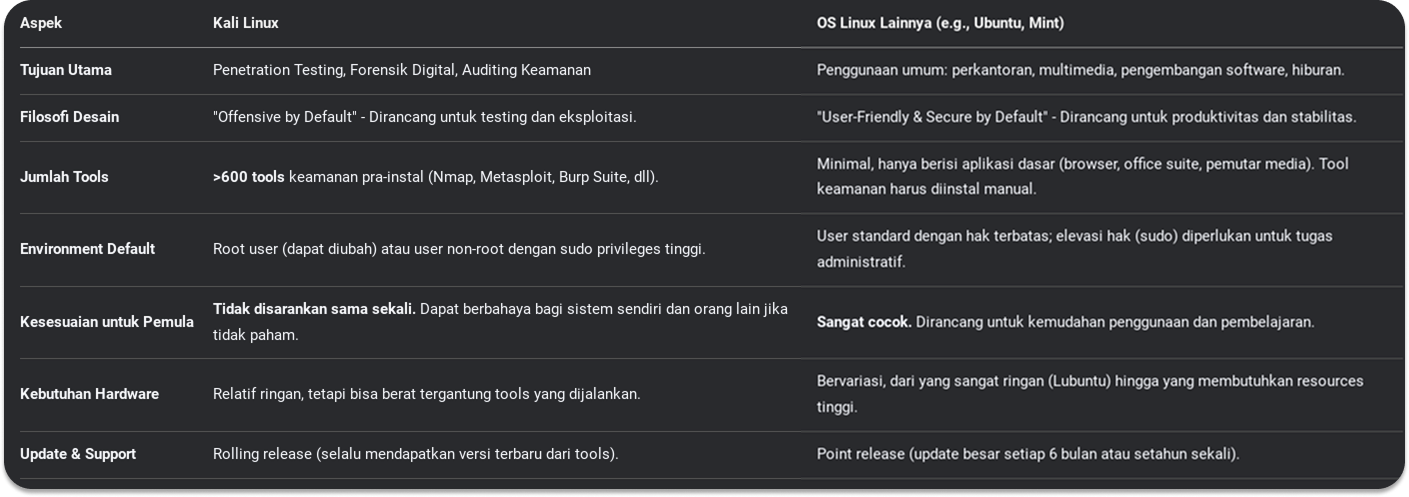

Perbedaan Kali Linux vs. OS Linux Lainnya

Penting untuk ditekankan bahwa Kali Linux adalah distro yang sangat spesifik. Membandingkannya dengan Ubuntu, Linux Mint, atau Fedora seperti membandingkan mobil balap F1 dengan mobil keluarga. Keduanya adalah mobil, tetapi didesain untuk tujuan, pengguna, dan lingkungan yang sama sekali berbeda.

Berikut adalah tabel yang mengillustrasikan perbedaannya secara jelas:

Intinya, jangan pernah menginstal Kali Linux sebagai sistem operasi utama Anda jika Anda baru belajar Linux. Gunakan dalam lingkungan virtual (seperti VirtualBox atau VMware) atau dalam mode live USB. Ini melindungi sistem host Anda dan memisahkan lingkungan belajar/testing Anda.

Fitur-Fitur Utama yang Membuat Kali Linux Begitu Powerful

Keunggulan Kali Linux adalah tidak hanya terletak pada kumpulan toolnya, tetapi pada ekosistem dan fitur desain yang mendukung workflow seorang profesional keamanan.

1. Toolset Lengkap dan Terkurasi dengan Rapi

Ini adalah fitur utamanya. Kali datang dengan lebih dari 600 tool yang dikategorikan berdasarkan fungsinya. Kategori-kategori ini memudahkan pengguna menemukan alat yang tepat untuk pekerjaan yang tepat, seperti:

- Information Gathering: Tools seperti Nmap, Maltego, dan Dmitry untuk memetakan jaringan dan target.

- Vulnerability Analysis: Tools seperti Nikto, OpenVAS, dan Lynis untuk memindai celah keamanan.

- Wireless Attacks: Tools seperti Aircrack-ng, Kismet, dan Wifite untuk mengaudit keamanan Wi-Fi.

- Web Application Analysis: Tools seperti Burp Suite, OWASP ZAP, dan sqlmap untuk men-test keamanan website.

- Exploitation Tools: Framework seperti Metasploit, untuk mengembangkan dan menjalankan kode eksploit.

- Forensics Tools: Tools seperti Autopsy, Binwalk, dan Volatility untuk analisis forensik digital.

- Password Attacks: Tools seperti John the Ripper, Hashcat, dan Hydra untuk menguji kekuatan kata sandi.

2. Dukungan untuk Beragam Arsitektur dan Perangkat (Cross-Platform)

Fleksibilitas adalah kunci. Kali Linux adalah platform yang dapat berjalan di hampir semua lingkungan:

- Laptop/Desktop: Instalasi tradisional pada hardware fisik atau virtual.

- Cloud (AWS, Azure, GCP): Image resmi tersedia untuk deployment cepat di cloud.

- Perangkat ARM: Seperti Raspberry Pi, membuatnya portabel dan sempurna untuk "dropbox" atau perangkat testing yang dapat disembunyikan.

- Docker Container: Memungkinkan pengguna untuk menjalankan tool Kali tertentu tanpa menginstal seluruh OS, sangat efisien untuk lingkungan pengembangan dan deployment.

3. Mode Live dan Persistence USB

Anda dapat menjalankan Kali Linux secara langsung dari USB drive tanpa perlu menginstalnya ke hard disk. Ini sangat berguna untuk:

- Mobilitas: Bawa toolkit Anda ke mana saja dan gunakan di komputer mana pun.

- Stealth dan Forensik: Menjalankan investigasi pada sebuah komputer tanpa mengubah atau meninggalkan jejak pada media penyimpanannya.

- Kemudahan: Fitur "Persistence" memungkinkan Anda menyimpan data, konfigurasi, dan preferensi pada USB drive yang sama, sehingga pengalaman Anda menjadi personal dan konsisten.

4. Environment yang Dapat Dikustomisasi Secara Ekstensif

Meskipun datang dengan desktop environment default (biasanya XFce karena ringan), Kali mendukung hampir semua environment seperti GNOME, KDE, atau i3wm. Para pengguna advanced dapat membangun image Kali mereka sendiri, menghapus tool yang tidak perlu dan menambahkan tool kustom, menciptakan distro yang sangat spesifik untuk kebutuhan tim mereka.

5. Integrasi yang Mulus dengan Metasploit Framework

Metasploit adalah jantung dari banyak aktivitas penetration testing. Kali Linux menyertakan Metasploit yang terinstal dan terkonfigurasi dengan baik, termasuk database PostgreSQL yang terintegrasi untuk menyimpan hasil scan dan exploit. Ini menghemat waktu berharga bagi tester.

6. Multi-Bahasa dan Komunitas Global yang Besar

Meskipun tool-nya sering beroperasi dalam bahasa Inggris, sistem Kali sendiri mendukung banyak bahasa, termasuk Indonesia. Dukungan komunitasnya juga sangat besar melalui forum, dokumentasi resmi, dan channel Discord, sehingga mencari bantuan ketika menghadapi masalah menjadi lebih mudah.

Cara Kerja Kali Linux: Memahami Siklus Penetration Testing

Memahami cara kerja Kali Linux berarti memahami metodologi penetration testing. Kali Linux adalah alat yang memungkinkan para profesional untuk mengikuti siklus ini dengan lancar.

1. Fase Reconnaissance (Pengintaian)

Ini adalah fase pengumpulan informasi pasif dan aktif. Tujuannya adalah untuk memahami target seluas mungkin.

- Tools yang Digunakan:

Nmap(memindai port dan layanan),Maltego(memetakan hubungan digital),theHarvester(mengumpulkan email dan subdomain),Shodan(mesin pencari untuk perangkat internet). - Aktivitas: Mengidentifikasi alamat IP, domain, server yang aktif, jenis services yang berjalan (e.g., Apache 2.4, OpenSSH 7.6), dan mungkin bahkan struktur organisasi target.

2. Fase Scanning & Enumeration

Fase ini lebih dalam dari reconnaissance. Di sini, tester secara aktif berinteraksi dengan target untuk menemukan titik-titik lemah yang potensial.

- Tools yang Digunakan:

Nmap(dengan script NSE untuk deteksi vuln),Nikto(web vulnerability scanner),Enum4linux(enumeration untuk Samba),SNMPwalk(enumeration via SNMP). - Aktivitas: Mengidentifikasi versi software yang memiliki vulnerability (CVE) yang diketahui, menemukan direktori tersembunyi di website, dan mengumpulkan daftar user yang valid.

3. Fase Gaining Access (Eksploitasi)

Ini adalah fase inti dimana kerentanan yang ditemukan dieksploitasi untuk mendapatkan akses ke sistem.

- Tools yang Digunakan:

Metasploit Framework(menjalankan exploit),sqlmap(SQL injection),Burp Suite(exploiting web vulns like XSS), custom exploit code. - Aktivitas: Menjalankan kode eksploit terhadap service yang vulnerable untuk mendapatkan shell (akses command line) atau meterpreter (shell advanced Metasploit) pada sistem target.

4. Fase Maintaining Access (Persistence)

Setelah mendapatkan akses, seorang tester perlu memastikan akses tersebut tetap ada meskipun sistem direstart atau kerentanan diperbaiki.

- Tools yang Digunakan:

Metasploit(payload persistence),Cron jobs, penempatan backdoor, creating new user accounts. - Aktivitas: Memasang program kecil yang akan selalu membuka "pintu belakang" untuk akses di masa depan, mensimulasikan apa yang dilakukan peretas asli.

5. Fase Covering Tracks (Wiping)

Dalam dunia ethical hacking, fase ini sering kali dilakukan untuk demonstrasi, bukan untuk menyembunyikan kejahatan. Tujuannya adalah menunjukkan bagaimana seorang peretas dapat menghapus jejaknya.

- Tools yang Digunakan: Command line utilities seperti

shred, menghapus log files (/var/log/), memanipulasi timestamp file. - Aktivitas: Menghapus atau memodifikasi log sistem yang mencatat aktivitas masuk dan perintah yang dijalankan.

6. Fase Reporting dan Analysis

Fase terpenting secara profesional adalah pelaporan. Seorang ethical hacker harus mendokumentasikan setiap langkah, temuan, dan rekomendasinya.

- Aktivitas: Membuat laporan detail yang berisi executive summary untuk manajemen, teknis detail untuk tim IT, bukti screenshoot, dan rekomendasi prioritas untuk perbaikan. Tools seperti Dradis atau bahkan Office Suite digunakan di fase ini.

Baca Juga: Windows vs Linux: Mana yang Cocok untuk Kamu?

Contoh Penggunaan Kali Linux dalam Skenario Nyata

Teori tanpa praktek adalah kosong. Mari lihat bagaimana Kali Linux adalah tool yang diterapkan dalam dunia nyata.

1. Pengujian Keamanan Website E-Commerce (Penetration Testing)

Sebuah perusahaan e-commerce ingin meluncurkan website baru. Sebelum go-live, mereka mempekerjakan seorang penetration tester.

- Langkah Tester:

- Recon: Mengidentifikasi semua domain dan subdomain (

theHarvester). - Scanning: Memindai server web dengan

NiktodanNmap, menemukan panel admin/admindan form login. - Exploitation: Menggunakan

Burp Suiteuntuk mengintercept request login dan melakukan uji brute-force, atau menemukan kerentanan SQL Injection pada form pencarian produk dengansqlmap. - Access: Berhasil masuk ke panel admin atau database, mengambil data pelanggan (dalam lingkungan terkontrol) sebagai bukti.

- Reporting: Melaporkan kerentanan beserta langkah-langkah reproduksi dan saran perbaikan (e.g., memvalidasi input, menggunakan prepared statements, implementasi captcha).

- Recon: Mengidentifikasi semua domain dan subdomain (

2. Investigasi Insiden Pembobolan Data (Digital Forensics)

Sebuah perusahaan mengalami insiden dimana data internal menghilang. Seorang analis forensik menggunakan Kali.

- Langkah Analis:

- Acquisition: Membuat image/duplikat dari hard disk komputer yang diduga terkait menggunakan tool seperti

dc3ddatauguymageruntuk menjaga integritas bukti. - Analysis: Menganalisis image disk tersebut di Kali Linux menggunakan

Autopsy (Sleuth Kit). - Discovery: Mencari file yang terhapus dan memulihkannya, memeriksa log akses file, menganalisis registry (Windows), atau mencari kata kunci tertentu.

- Reporting: Menemukan bukti bahwa seorang mantan karyawan mencopy data ke USB drive tertentu pada tanggal dan jam tertentu. Laporan ini digunakan untuk tindakan hukum internal.

- Acquisition: Membuat image/duplikat dari hard disk komputer yang diduga terkait menggunakan tool seperti

3. Mengaudit Keamanan Jaringan Wi-Fi Perkantoran

Tim IT internal ingin memastikan jaringan Wi-Fi perusahaan mereka aman dari penyusup.

- Langkah Auditor:

- Monitoring: Menggunakan

Aircrack-ng suiteuntuk memonitor traffic Wi-Fi dan melihat semua Access Point yang terdekat. - Testing: Menguji apakah Wi-Fi perusahaan masih menggunakan encryption WPA2 yang lemah atau sudah WPA3. Mensimulasikan serangan deauthentication untuk menangkap "handshake" WPA.

- Cracking: Jika kebijakan password lemah, menggunakan

Hashcatdengan GPU untuk mencoba memecahkan password dari handshake yang ditangkap. - Recommendation: Jika berhasil masuk, mereka segera mengubah password dan merekomendasikan implementasi WPA3-Enterprise atau segmentasi jaringan yang lebih ketat.

- Monitoring: Menggunakan

4. Pendidikan dan Pelatihan di Bootcamp Cybersecurity

Sebuah bootcamp cybersecurity menggunakan Kali Linux sebagai lingkungan belajar utama bagi peserta.

- Kegiatan: Peserta menggunakan lab virtual yang berisi mesin-mesin yang sengaja dibuat vulnerable (seperti dari VulnHub). Mereka harus menggunakan tools di Kali untuk mendapatkan akses root ke mesin tersebut, mengikuti siklus penetration testing yang benar. Ini melatih skill teknis dan mindset analitis.

Beberapa Tools Penting di Kali Linux yang Wajib Dikenali

Mari kita kenali beberapa tools flagship yang membuat Kali Linux adalah toolbox yang lengkap:

- Nmap (Network Mapper): Raja dari pemindai jaringan. Digunakan untuk menemukan host dan service pada jaringan dengan mengirimkan paket dan menganalisis responsnya.

- Metasploit Framework: Engine eksploitasi yang paling populer. Berisi database ribuan exploit yang dapat digunakan untuk menguji kerentanan, serta payload untuk mempertahankan akses.

- Wireshark: Penganalisis protokol jaringan yang mendalam. Memungkinkan Anda melihat lalu lintas jaringan secara real-time dan mikroskopik, sangat penting untuk troubleshooting dan analisis forensik jaringan.

- Burp Suite (Community/Pro): Toolkit yang essential untuk testing keamanan web aplikasi. Proxy-nya memungkinkan Anda mencegat, memeriksa, dan memodifikasi traffic antara browser dan server web.

- John the Ripper & Hashcat: Password cracker yang powerful. John lebih serbaguna, sementara Hashcat sangat cepat karena memanfaatkan kekuatan GPU. Digunakan untuk menguji kekuatan kebijakan password.

- Aircrack-ng: Suite lengkap untuk mengaudit jaringan nirkabel. Dapat menangkap paket, melakukan serangan deauth, dan memecahkan encryption WEP/WPA.

- Sqlmap: Tool yang mengotomatiskan proses deteksi dan eksploitasi kerentanan SQL injection, serta mengambil data dari database.

- Autopsy: Platform forensik digital dengan antarmuka grafis yang memudahkan analisis disk image, pencarian kata kunci, dan timeline aktivitas.

Kesimpulan

Dari pembahasan yang panjang dan mendalam ini, dapat kita simpulkan bahwa Kali Linux adalah sebuah platform yang sangat powerful, serbaguna, dan hampir tak tertandingi dalam domainnya. Ia bukan sekadar sistem operasi, melainkan sebuah ekosistem yang menyatukan ratusan tool terbaik di bawah satu payung, didukung oleh komunitas global, dan terus diperbarui untuk menghadapi tantangan keamanan siber yang terus berkembang. Namun, dengan kekuatan besar datang tanggung jawab yang besar pula. Penggunaan Kali Linux harus selalu dilandasi oleh etika dan legalitas yang kuat. Selalu dapatkan izin tertulis sebelum menguji sistem yang bukan milik Anda. Menggunakan tool ini untuk aktivitas ilegal adalah kejahatan serius dengan konsekuensi hukum yang berat.

Kali Linux adalah pintu gerbang untuk mempelajari dunia cybersecurity yang menarik. Ia menawarkan jalan untuk membangun karir yang sangat dibutuhkan di era digital ini. Jika Anda tertarik untuk mendalami tidak hanya sisi "offensive" seperti ini tetapi juga ingin membangun fondasi yang kuat dalam dunia teknologi informasi secara menyeluruh, mempelajari pengembangan web full-stack adalah langkah awal yang brilliant.

Memahami bagaimana website dan aplikasi dibangun dari nol akan memberikan insight mendalam tentang bagaimana cara mengamankannya. Jika Anda ingin memiliki karir yang cemerlang dengan skill yang sangat dicari industri, mampu menciptakan website/aplikasi sendiri, dan bahkan mengembangkan bisnis online, mempelajari Full-Stack Development adalah investasi terbaik untuk masa depan Anda.

References:

- Official Kali Linux Documentation: https://www.kali.org/docs/

- Offensive Security (Kali Linux Developers): https://www.offensive-security.com/

- Kali Linux Tools Listing: https://www.kali.org/tools/

What do you think?

Reactions